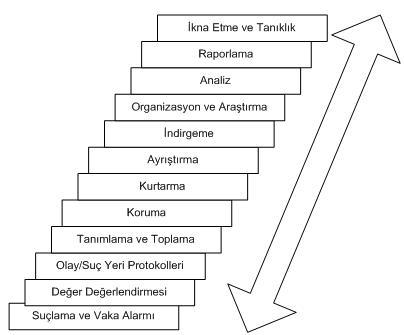

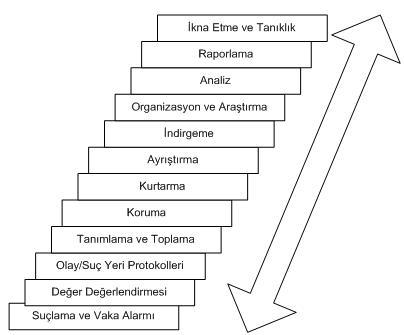

Dijital delilleri belirli metod ve prosedürlere uyun olarak araştırabilmek için bir takım ortak süreçlere ihtiyaç duyulmaktadır. Aşağıda Casey’in oluşturduğu 12 basamaklı süreç modeli görülmektedir (Casey, 2004):

Dijital Delil Araştırma Süreç Modeli (Casey, 2004)

Bu süreç modelini 2005 yılında Polis Bilişim Sempozyumu’nda sunduğumuz makalede tek tek anlattık. Makalenin orijinal versiyonuna şu linkten ulaşabilirsiniz.

Süreç modelindeki en önemli basamaklardan biri “Tanımlama ve Toplama” aşamasıdır. Olay yerinden elde edilebilecek deliller kritik öneme sahip olduğu için bu sürecin çok hassas ve dikkatli ele alınması gerekmektedir. Makaledeki bu bölümü önemine binaen aşağıda kısaca değinelim:

Tanımlama ve Toplama

Olay yeri güvenli hale getirildikten sonra, söz konusu suç veya vaka ile ilgili potansiyel delillerin toplanması gerekmektedir. Sürecin doğru bir şekilde işlemesi için öncelikle uygun prosedürleri ve gerekli hukuki şartları anlamak büyük önem arz etmektedir. Deneyimli ve tecrübeli araştırıcılar için bu safhadaki amaç sanal veya fiziksel bütün delilleri toplamak değil, nelerin toplanıp nelerin toplanmayacağı konusunda mantıklı kararlar vermek, doküman oluşturmak ve ondan sonra eylemi gerçekleştirmektir.

Dökümantasyon bütün basamaklarda yapılması gereken bir iştir ancak delillerin toplanması esnasında ayrı bir öneme sahiptir. Toplanan her bir delille ilgili ayrıntılı rapor tutmak, bunların doğrulanabilirliğini kolaylaştırıp, koruma zincirini (chain of custody) başlatacaktır.

Geleneksel delil toplama, delillerin daha sonradan incelenmek üzere sahiplenilmesi anlamına gelmektedir. Fakat dijital delillerde durum biraz farklıdır. Delillerin doğrudan toplanması esnasında bazılarının kaybedilmesi, bozulması ile karşılaşılabilir. Özellikle uçucu veriler (Ör: Bellek, CPU Kaydedicileri, Çalışan süreçlerin durumu) dediğimiz elektrik kesildiğinde içeriği sıfırlanan ve tekrar kurtarılması mümkün olmayan delilleri barındıran bilgisayarlarda bazı ek işlemlerin gerçekleştirilmesi gerekmektedir.

İngiltere Polis Başkanları Birliği tarafından yayınlanan “Bilgisayar Tabanlı Elektronik Deliller için İyi Pratikler Rehber’inde 4 prensipten bahsedilmiştir (NHCTU,2003):

Prensip 1 : Kanun uygulayıcılar ve görevlileri tarafından, mahkemede kullanılma ihtimali olan bilgisayar veya farklı bir medya üzerinde bulunan verileri değiştirecek herhangi bir eylemde bulunulmayacaktır.

Prensip 2 : Bir kişinin hedef sistem üzerinde bulunan orijinal verilere erişmesi gerektiği istisnai durumlarda, ilgili kişinin mutlaka o konuda tecrübeli ve uzman olması ve aynı zamanda yaptığı bütün işlemleri ve gerekçelerini daha sonradan ispatlayacak bir durumda olması gerekir.

Prensip 3 : Bilgisayar tabanlı delillere uygulanmış olan bütün süreçlerin bir izleme kaydı oluşturulmalı ve koruma altına alınmalıdır. Üçüncü bir şahıs tarafından bu süreçler incelenebilmeli ve aynı sonuçlara varılmalıdır.

Prensip 4 : Olaydan sorumlu memur, yapılan işlemlerin hukuka ve prensiplere uygun olup olmadığını denetlemekten de sorumludur.

Yusuf UZUNAY tarafından yazıldı

Yusuf UZUNAY tarafından yazıldı